En un mundo digital, el número de ciberataques no cesa de aumentar. De hecho, según Kaspersky, empresa líder en ciberseguridad, durante la pandemia incrementaron en un 25 %. Como consecuencia, la preocupación y la inversión en sistemas de protección también lo hace. Y es que estos ataques pueden comprometer todo tipo de información, poniendo en jaque a empresas y particulares.

¿Qué es un ciberataque?

Un ciberataque es un conjunto de acciones dirigidas contra sistemas de información, como pueden ser bases de datos o redes computacionales, con el objetivo de perjudicar a personas, instituciones o empresas. Este tipo de acción puede atentar tanto contra los equipos y sistemas que operan en la red, anulando sus servicios, como contra bases que almacenan información, siendo esta espiada, robada o, incluso, utilizada para extorsionar.

¿Por qué las personas lanzan ciberataques?

Los ciberdelitos crecen año a año a medida que las personas intentan beneficiarse de los sistemas comerciales vulnerables. A menudo, los atacantes buscan rescates: el 53 % de los ciberataques da como resultado daños por USD 500 000 o más.

Los ciberataques también pueden lanzarse con motivos ulteriores. Algunos atacantes buscan eliminar los datos y sistemas como una forma de “hacktivismo”.

¿Cuáles son ejemplos de un ciberataque?

Estos son algunos ejemplos de ciberataques comunes y tipos de filtraciones de datos:

- Robo de identidad, fraude, extorsión

- Malware, phishing, spam, suplantación de identidad, programas espía, troyanos y virus

- Hardware robado, como ordenadores portátiles o dispositivos móviles

- Ataques de denegación de servicio y ataques de denegación de servicio distribuidos

- Incumplimiento del acceso

- Rastreo de contraseña

- Infiltración del sistema

- Deformación del sitio web

- Ataques a navegadores web públicos y privados

- Abuso de mensajes instantáneos

- Robo de propiedad intelectual (PI) o acceso no autorizado

Tipos de ciberataques más comunes

Estos son algunos ciberataques más frecuentes:

Malware

Malware es un término que se usa para describir el software malicioso, que incluye spyware, ransomware, virus y gusanos. El malware infringe las redes mediante una vulnerabilidad, usualmente cuando un usuario hace clic en un enlace peligroso o en un archivo adjunto de correo electrónico que, luego, instala un software riesgoso. Una vez dentro del sistema, el malware puede hacer lo siguiente:

- Bloquear el acceso a los componentes clave de la red (ransomware).

- Instalar malware o software dañino adicional.

- Obtener información furtivamente mediante la transmisión de datos del disco duro (spyware).

- Alterar ciertos componentes y hacer que el equipo sea inoperable.

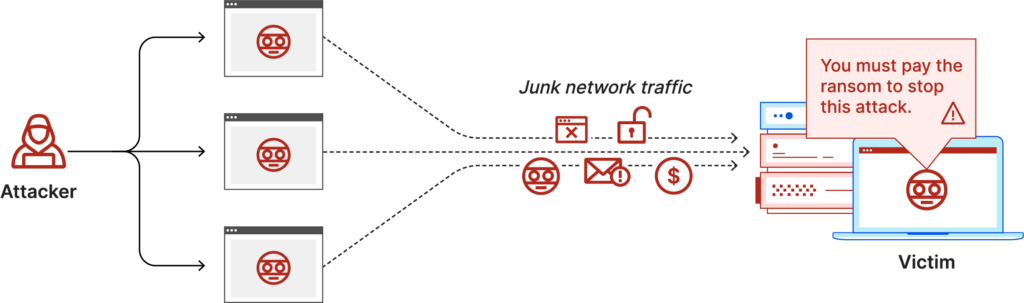

Ataques por denegación de servicio (DoS) y por denegación de servicio distribuido (DDoS)

Estos ataques tienen como objetivo conseguir que un servidor, servicio o infraestructura deje de estar disponible. Estos ataques pueden adoptar diferentes formas:

- Saturación del ancho de banda

- Agotamiento de los recursos del sistema de la máquina, servidor, servicio o infraestructura en cuestión

Más concretamente, este tipo de ciberataque tiene como objetivo sobrecargar el recurso objetivo con peticiones, para agotar el ancho de banda y provocar una clara ralentización o una parada total del funcionamiento. Los hackers también pueden utilizar múltiples dispositivos involucrados para lanzar este tipo de ataque, denominado DDoS.

Suplantación de identidad (phishing)

La suplantación de identidad (phishing) es la práctica de enviar comunicaciones fraudulentas que parecen provenir de fuentes confiables, habitualmente a través del correo electrónico. El objetivo es robar datos sensibles, como información de inicio de sesión y tarjetas de crédito, o instalar malware en la máquina de la víctima. La suplantación de identidad (phishing) es una ciberamenaza cada vez más común.

Estos ataques pueden estar ocultos en un archivo adjunto de correo electrónico, o utilizar un enlace que apunte a un sitio web ilegítimo para engañarle y hacerle descargar malware o transmitir ciertos datos personales.

Ataque de intermediario

Los ataques de intermediarios (MitM), también conocidos como ataques de escucha secreta, ocurren cuando los ataques se insertan en transacciones entre dos partes. Una vez que los atacantes interrumpen el tráfico, pueden filtrar y robar datos.

Hay dos puntos en común en las entradas de ataques de MitM:

1. En Wi-Fi público inseguro, los atacantes pueden insertarse entre el dispositivo del visitante y la red. Sin saberlo, el visitante pasa toda la información al atacante.

2. Una vez que el malware vulnera un dispositivo, el atacante puede instalar software para procesar toda la información de la víctima.

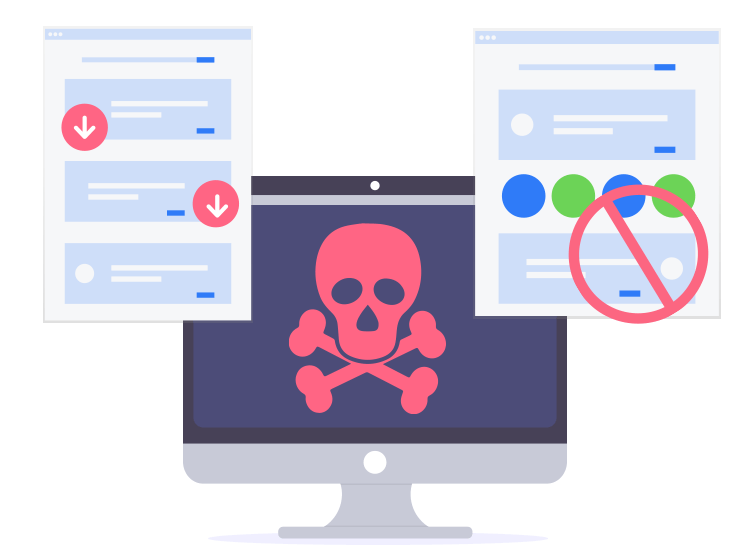

Descarga oculta (drive by download)

Este es un método común de propagación de programas maliciosos. Los ciberatacantes piratean sitios web no seguros insertando un script en el código http o PHP de una de las páginas web. ¿Cuál es su objetivo? Instalar software malicioso directamente en el ordenador de un visitante del sitio a través de una descarga oculta. Esto puede ocurrir sin su conocimiento o bien con su consentimiento, pero sin que usted entienda las consecuencias, es decir, la descarga de programas maliciosos o simplemente no deseados.

Inyección de SQL

Una inyección de lenguaje de consulta estructurado (SQL) ocurre cuando un atacante inserta un código malicioso en un servidor que usa el SQL y fuerza al servidor para que revele información que normalmente no revelaría. El atacante puede efectuar la inyección de SQL simplemente enviando un código malicioso a un cuadro de búsqueda de un sitio web vulnerable.

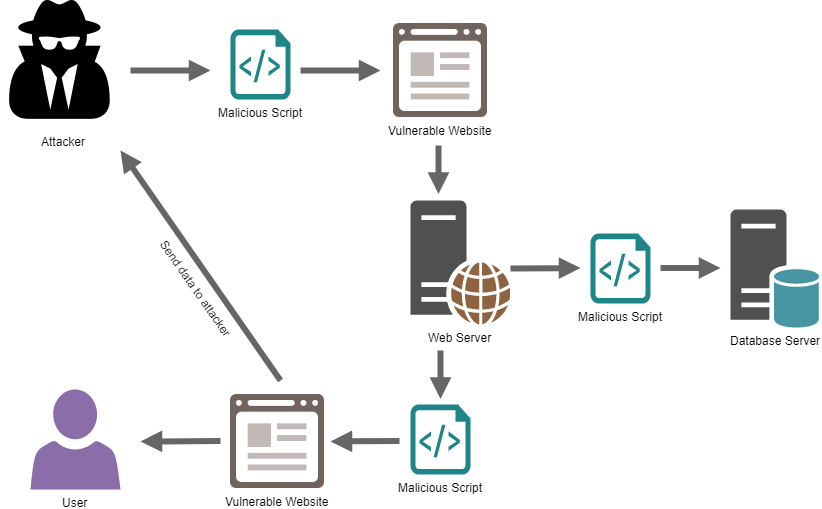

Cross-site scripting (XXS)

El ciberatacante inserta un JavaScript malicioso en la base de datos de un sitio web. Cuando el usuario visita una página de este sitio web, este transmite esta página al navegador con el script malicioso incrustado en el código HTML. El navegador del usuario ejecuta entonces este script, enviando la cookie de la víctima, por ejemplo, al servidor del atacante, que la extrae y puede utilizarla para secuestrar la sesión. Estas vulnerabilidades pueden acarrear consecuencias más graves que un robo de cookies, por ejemplo la grabación de las pulsaciones del teclado, las capturas de pantalla, la recopilación de contenido sensible y el acceso y control remoto del ordenador de la víctima.

Escucha clandestina

Las escuchas son el resultado de interceptar el tráfico de la red. El ciberatacante puede entonces obtener las contraseñas, los números de las tarjetas bancarias y otros contenidos sensibles que el internauta envía en la red en cuestión. Hay dos tipos de escuchas o espionajes:

- Escucha clandestina pasiva: el pirata intercepta datos escuchando la transmisión de mensajes en la red

- Escucha clandestina activa: el pirata se apropia activamente de información haciéndose pasar por una unidad amiga y enviando peticiones a los transmisores.

El cifrado de datos sigue siendo la mejor protección contra las escuchas.

¿Cómo protegerse de los ciberataques?

Si deseas que tu empresa cuentes con expertos que te puedan asesorar para la protección de tus dispositivos finales, haz clic aquí y uno de nuestros asesores se podrá en contacto contigo para proporcionarte más información sobre el servicio.

Ataque de denegación de servicio

Un ataque de denegación de servicio satura los sistemas, los servidores o las redes con tráfico para agotar los recursos y el ancho de banda. Como resultado, el sistema no puede completar las solicitudes legítimas. Los atacantes además pueden usar múltiples dispositivos comprometidos para lanzar un ataque.

Ataques de día cero

Un ataque de día cero puede impactar después del anuncio de una vulnerabilidad en la red, pero antes de que se implemente un parche o solución. Los atacantes apuntan a la vulnerabilidad divulgada durante esta ventana de tiempo.

Tunelización de DNS

La tunelización de DNS usa el protocolo DNS para comunicar tráfico que no pertenece al DNS por el puerto 53. Envía HTTP y otro tráfico del protocolo por el DNS. Hay varias razones legítimas para usar la tunelización de DNS. Sin embargo, también existen motivos maliciosos para usar los servicios de VPN de tunelización de DNS. Pueden usarse para encubrir tráfico saliente del DNS y ocultar datos que típicamente se comparten mediante una conexión a Internet. Para el uso malicioso, se manipulan las solicitudes del DNS a fin de exfiltrar los datos de un sistema comprometido a la infraestructura del atacante. También puede usarse para las retrollamadas de comando y control de la infraestructura del atacante al sistema comprometido.

En Tec Innova somos expertos en soluciones de ciberseguridad y alojamiento en la nube. Contáctanos y déjanos ayudarte.

0 comentarios