Blog Tec Innova

¡Descubre cómo Microsoft 365 Puede Transformar tu Vida Digital!

¿Qué onda con Microsoft 365? No es solo un paquete de aplicaciones, ¡es tu nuevo superpoder para ser más productivo, colaborar con tu equipo y mantener tus datos a salvo! 💥📈 ¿Qué trae Microsoft 365? Aplicaciones Increíbles: Word, Excel, PowerPoint y Outlook: Las...

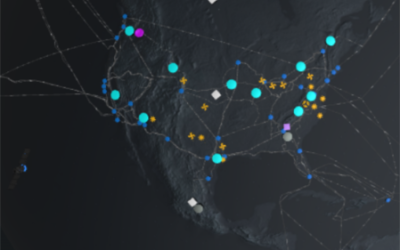

Fortinet para protección de SAP

En los últimos años, cada vez más empresas han migrado la gestión de sus operaciones hacia las soluciones tecnológicas como el ERP de SAP Business ONE. Los líderes empresariales reconocen que los softwares de gestión empresarial les han permitido adoptar prácticas que...

¿Qué es la solución de comunicaciones unificadas?

En las empresas, implementar una solución de comunicaciones unificadas permite mejorar la colaboración e incrementar la productividad entre los colaboradores. Hoy en Tec Innova te contaremos en qué consiste este sistema y cómo ayudará a tus empleados a mejorar su...

Tipos de direcciones IP: conócelas

Probablemente más de una vez hayas escuchado el concepto de dirección IP: algo que usamos a diario mientras navegamos por internet, aunque no nos damos cuenta de su importancia. Hoy en el blog de Tec Innova te contaremos qué son y cuántos tipos de direcciones IP...

Seguridad en correo electrónico: amenazas y cómo protegerse

Las amenazas informáticas están a la orden del día. Por ello, contar con medidas de seguridad en correo electrónico es cada vez más importante. Hoy en el blog de Tec Innova te contaremos qué es la seguridad del correo electrónico, las amenazas más frecuentes y cómo...

Descubre cómo ha sido la evolución de los ataques de phishing y la forma de detectarlos

Probablemente más de una vez te hayas encontrado de frente con alguna estafa de phishing, un tipo de ciberdelincuencia que utiliza diferentes técnicas de engaño y fraude para obtener la información personal y confidencial de los usuarios con el fin de chantajearlos....

¿Cómo crear contraseñas seguras y mantener tus cuentas protegidas?

Cuando se trata de seguridad durante la navegación online, las contraseñas son clave para prevenir los ataques y robo de información. Sin embargo, no son el único medio de protección. Hoy en el blog de Tec Innova te enseñaremos a crear contraseñas seguras y te daremos...

¿Qué es un PBX Virtual Moderno? Aquí te lo contamos todo

Un PBX virtual moderno es un sistema de telefonía empresarial que funciona a través de la nube y ofrece una amplia gama de características avanzadas para la gestión de llamadas. Por sus siglas Private Branch Exchange es basado en tecnologías de voz sobre IP (VoIP) y...

¿Qué es 3cx y qué servicios ofrece?

Primero que nada empecemos explicándoles que 3cx, es un software basado en código abierto y multiplataforma fundado por Nick Galea en 2005, cuando el sistema telefónico VOIP tomaba fuerza en el mercado. Su nombre es debido a las tres C de “Connect, Comunicate and...

VPN – ¿Para que sirve una VPN?

Una VPN (red privada virtual) es la manera más sencilla y efectiva a disposición del público para proteger su tráfico de internet y mantener en privado su identidad en línea. Cuando usted se conecta a un servidor de VPN seguro, su tráfico pasa a través de un túnel encriptado en cuyo interior nadie puede ver, incluyendo hackers, gobiernos y su proveedor de servicios de internet

FortiWEB – El Auge de la Nube y de Nuevas Amenazas

Estamos en los años donde es importante adaptar y/o migrar los servicios a la nube, pero es más importante saber que hacer después de hacerlo. FortiWeb.

Trigona Ransomware – Forti Guard

Trigona adoptó la metodología de doble extorsión de cifrar puntos finales y/u otra infraestructura de valor dentro de una organización y luego amenaza con liberar los datos extraídos de esas máquinas en Internet si no se paga un rescate pagado.

¿Por qué es necesario el firewall en entornos corporativos?

La información es tan importante para lograr los objetivos en las organizaciones, que es considerada el activo más importante. Por eso, es objeto de diversas amenazas, como el robo, la falsificación, el fraude, la divulgación y la destrucción, entre muchas otras. -firewall

Las versiones de Windows que no recibirán actualizaciones de seguridad en 2023

Se estima que uno de cada diez computadores con sistema operativo Windows quedará expuesto a vulnerabilidades cibernéticas en 2023. Tenga en cuenta las siguientes recomendaciones.

USB Thief: Un nuevo troyano de robo de datos basado en USB que requiere ser alertado

ESET descubrió un nuevo tipo de virus que roba información de tu sistema de computación mediante el uso de dispositivos tipo USB. Este nuevo malware que se llama USB Thief se está propagando incontroladamente por todo el mundo. No tenemos mucha información disponible, siendo que es un nuevo tipo de virus. Lo que sísabemos, es que este malware se esparce, y también como prevenir que se introduzca a tu equipo.

CUBA RANSOMWARE

El ransomware Cuba está afiliado a los pequeños, desproporcionadamente impactantes actores de amenazas RomCom e Industrial Spy. Palabras clave: Ransomware, Exchange Server, Sentinel One, Microsoft 365 Defender.

Signal – ¿Son peligrosas las nuevas vulnerabilidades en Signal?

Unos investigadores encontraron vulnerabilidades en la app de escritorio del servicio de mensajería de Signal. Analizamos los riesgos de seguridad.

¡Que es FortiCASB? : Agente de seguridad de acceso a la nube (CASB)

FortiCASB es un servicio de suscripción a un agente de seguridad de acceso a la nube (CASB) nativo que se diseñó para proporcionar visibilidad, cumplimiento, seguridad de datos y protección contra amenazas para servicios basados en la nube que utiliza una organización.

¿Que es FortiMail?

FortiMail protección avanzada multicapa contra el espectro completo de amenazas transmitidas por correo electrónico

FortiOS 7.2.0

FortiOS 7.2 – Más de 20 años de priorizar la investigación y el desarrollo orgánico han posicionado a Fortinet como la fuerza motriz detrás de la innovación en ciberseguridad. Y ahora, con el lanzamiento de FortiOS 7.2, Fortinet está estableciendo nuevos estándares de la industria para las redes convergentes y para la seguridad

¿Qué es el software SentinelOne?

SentinelOne Singularity es un lago de datos pionero en el sector, que fusiona en una plataforma centralizada los datos, el acceso, el control y la integración con sus funciones de protección para endpoints (EPP), detección y respuesta para endpoints (EDR), seguridad para el Internet de las cosas (IoT) y protección de las cargas de trabajo de la nube (CWPP).