por Marcelo Ivan Sotelo Santamaria | Feb 17, 2023 | Fortinet, End Point, FortiGate, Tecnologías de la Información

Tiempo de lectura: 4 minutosBeneficios de usar una VPN Cambie su ubicación Utilizar una VPN cambia su dirección IP, el número único que lo identifica a usted y a su ubicación en el mundo. Esta nueva dirección IP le hará aparecer como si estuviera en la...

por Marcelo Ivan Sotelo Santamaria | Feb 3, 2023 | Ciberseguridad, End Point, Fortinet, Nube, Tecnologías de la Información

Tiempo de lectura: 6 minutos¿Cómo es que el USB Thief contamina tu sistema de computación? La mayoria de los virus se esparcen por medio de un método común i.e. autorun. Sin embargo, este nuevo tipo de virus fue diseñado con una técnica peculiar. El cuál...

por Marcelo Ivan Sotelo Santamaria | Feb 2, 2023 | Ciberseguridad, Azure, End Point, Microsoft, Tecnologías de la Información

Tiempo de lectura: 7 minutos¿Qué es CUBA Ransomware? Microsoft afirma que las amenazas de ransomware cuba están pirateando servidores Microsoft Exchange sin parches contra una vulnerabilidad crítica de falsificación de petición del lado del servidor (SSRF) que...

por Marcelo Ivan Sotelo Santamaria | Feb 1, 2023 | KaspersKy, Ciberseguridad, End Point, Tecnologías de la Información

Tiempo de lectura: 3 minutos¿Qué es Signal exactamente? Signal es una aplicación de mensajería instantánea y llamadas, libre y de código abierto, que se enfoca en la privacidad y la seguridad. Aquí puedes enviar y recibir SMS, MMS y mensajes de datos cifrados....

por Marcelo Ivan Sotelo Santamaria | Dic 16, 2022 | Fortinet, Ciberseguridad, End Point, FortiGate

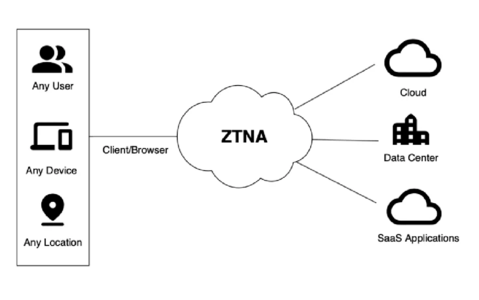

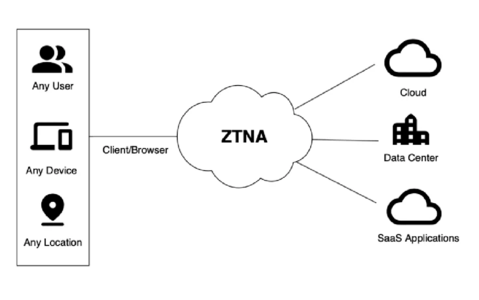

Tiempo de lectura: 4 minutosZTNA. En ciberseguridad, los términos confianza cero y nube se usan mucho, lo que ha llevado a una confusión sin fin. Si bien la confianza cero se ha asociado con los servicios basados en la nube , realmente...

por Marcelo Ivan Sotelo Santamaria | Nov 28, 2022 | Ciberseguridad, End Point, Fortinet, KaspersKy, Microsoft

Tiempo de lectura: 2 minutosLos ciberdelincuentes utilizan “cebos”, mensajes fraudulentos para atraer a sus víctimas hacia sitios falsificados, de modo que introduzcan en ellos información personal como nombres de usuario, contraseñas y datos bancarios. 1....