por Marcelo Ivan Sotelo Santamaria | Jul 6, 2023 | Blog, Ciberseguridad, Correo

Tiempo de lectura: 7 minutosLas amenazas informáticas están a la orden del día. Por ello, contar con medidas de seguridad en correo electrónico es cada vez más importante. Hoy en el blog de Tec Innova te contaremos qué es la seguridad del correo electrónico, las...

por Marcelo Ivan Sotelo Santamaria | Jun 29, 2023 | Blog, Ciberseguridad

Tiempo de lectura: 4 minutosProbablemente más de una vez te hayas encontrado de frente con alguna estafa de phishing, un tipo de ciberdelincuencia que utiliza diferentes técnicas de engaño y fraude para obtener la información personal y confidencial de los usuarios...

por Marcelo Ivan Sotelo Santamaria | May 23, 2023 | Blog, Ciberseguridad

Tiempo de lectura: 4 minutosCuando se trata de seguridad durante la navegación online, las contraseñas son clave para prevenir los ataques y robo de información. Sin embargo, no son el único medio de protección. Hoy en el blog de Tec Innova te enseñaremos a crear...

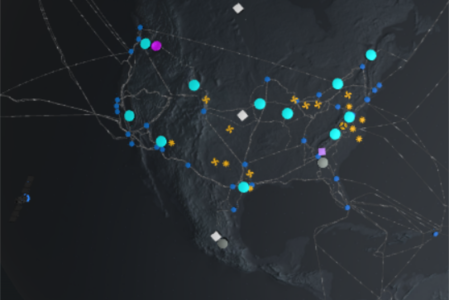

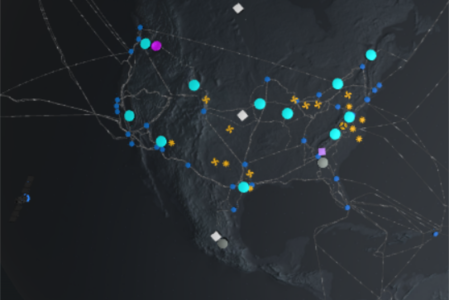

por Marcelo Ivan Sotelo Santamaria | Feb 15, 2023 | FortiWeb, Ciberseguridad, Fortinet

Tiempo de lectura: 6 minutosImperar seguridad en la nube FortiWEB – La principal problemática de la nube es la seguridad (privacidad, integridad y autenticación de los datos), ya que basar el alojamiento en la nube o el uso de servicios en Internet (SaaS)...

por Marcelo Ivan Sotelo Santamaria | Feb 13, 2023 | Ciberseguridad, FortiGate, Fortinet

Tiempo de lectura: 4 minutos Ejecución del ransomware Trigona Cuando se inicia, el ransomware encripta los archivos en las máquinas comprometidas y agrega una extensión de archivo «._locked» a esos archivos encriptados. También deja un archivo...

por Marcelo Ivan Sotelo Santamaria | Feb 3, 2023 | Ciberseguridad, End Point, Fortinet, Nube, Tecnologías de la Información

Tiempo de lectura: 6 minutos¿Cómo es que el USB Thief contamina tu sistema de computación? La mayoria de los virus se esparcen por medio de un método común i.e. autorun. Sin embargo, este nuevo tipo de virus fue diseñado con una técnica peculiar. El cuál...