Una definición de botnet podría ser perfectamente la que nos da la OSI: “Conjunto de ordenadores infectados controlados por el ciberdelicuente para llevar a cabo acciones maliciosas”.

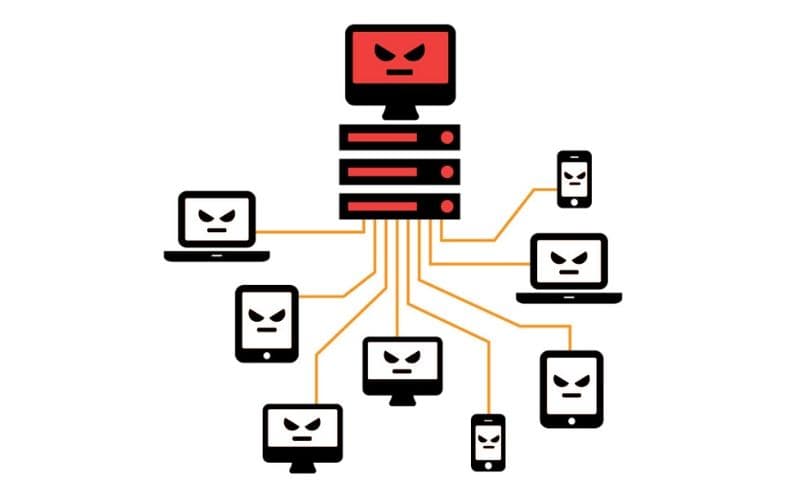

Es decir, una botnet es una red informática distribuida, es decir, creada por una elevado número de ordenadores o dispositivos con conexión a Internet que han sido infectados por un malware que permite al hacker controlar dichos equipos y dispositivos de forma remota, con fines, normalmente, ilegales. Por ese motivo, a cualquier equipo infectado que forma parte de una botnet se le llama zombie.

Una botnet se puede utilizar con diferntes fines, cómo ya hemos señalado, generalmente con intenciones maliciosas o ilegales, como el envío masivo de spam o virus, el robo de información, llevar a cabo ataques DDoS o incluso la minería de bitcoins. Lo peor de este tipo de control es que el usuario normalmente no lo detecta, pudiendo atribuir la ralentización de su equipo a otros motivos. Por ello es importante estar protegidos y prevenidos ante el tipo de malware empleado para crear la botnet.

Cómo pueden afectarlo los botnets

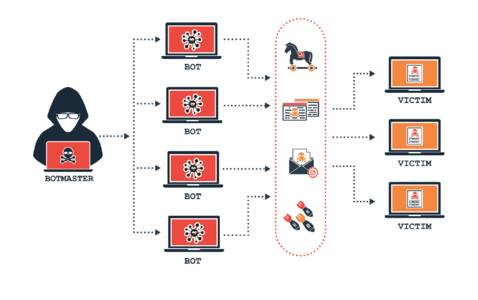

A menudo, el cibercriminal buscará infectar y controlar miles, decenas de miles o incluso millones de computadoras para poder actuar como el amo de una gran «red zombie» (o «bot-network») que es capaz de armar un ataque de denegación distribuida de servicio (DDoS), una campaña de spam a gran escala u otros tipos de ciberataques.

En algunos casos, los cibercriminales establecerán una gran red de máquinas zombie y luego venderán el acceso a la red zombie a otros delincuentes, ya sea a modo de alquiler o como venta directa. Los spammers pueden alquilar o comprar una red a fin de operar una campaña de spam a gran escala.

¿De dónde provienen?

Para que un ordenador o dispositivo con conexión a Internet (como puede ser nuestra smartphone o tablet) forme parte de una botnet, es necesario que antes haya sido infectado por algún tipo de malware que se comunica con un servidor remoto o con otros equipos infectados de la red.

A través de esta conexión, los equipos reciben instrucciones de quien controla la botnet o red zombie, hackers o ciberdelicuentes con diferentes fines.

Aunque las botnets tienen un gran alcance y tamaño, lo cierto es que la infección de malware botnet no es diferente a cualquier otra infección de virus informático, cómo vamos a veremos más adelante.

¿Cómo infecta al equipo?

Para infectar un equipo se crea un malware denominado bot (de “robot”); este malware se tratará de distribuir al mayor número posible de víctimas recurriendo a acciones de fraude e ingeniería social que hagan a los usuarios caer en la trampa y descargar el bot sin darse cuenta.

Este malware botnet se mueve online y viene oculto de diferentes formas, quizás con un software gratuito, quizás como un archivo PDF descargado de una web desconocida, o como un archivo de vídeo descargado de una red P2P (persona a persona) o puede que a través de clicar en un banner aparentemente inocente, que resulta contener código malicioso (a esta técnica se la conoce como malvertising).

< 1 – 2 >

Fuentes de Información

Si deseas que tu empresa cuentes con expertos que te puedan asesorar para la protección de tus dispositivos finales, haz clic aquí y uno de nuestros asesores se podrá en contacto contigo para proporcionarte más información sobre el servicio.

0 comentarios