¿Qué es CUBA Ransomware?

Microsoft afirma que las amenazas de ransomware cuba están pirateando servidores Microsoft Exchange sin parches contra una vulnerabilidad crítica de falsificación de petición del lado del servidor (SSRF) que también se aprovecha en los ataques de ransomware Play.

Nota: Aunque este ransomware es conocido por la industria como «Cuba ransomware», no hay ninguna indicación de que los actores de Cuba ransomware tengan alguna conexión o afiliación con la República de Cuba. El sitio web oficial del ransomware Cuba, basado en Tor-dot-onion, presenta una temática nacionalista cubana a pesar de que la información de inteligencia apunta a la pertenencia rusa del grupo. Razón: las comunicaciones contienen errores ortográficos típicos rusos.

El proveedor de computación en nube Rackspace confirmó recientemente que el ransomware Play utilizó un exploit de día cero denominado OWASSRF dirigido a este fallo (CVE-2022-41080) para comprometer servidores Microsoft Exchange no parcheados en su red después de eludir las mitigaciones de reescritura de URL ProxyNotShell.

Según Microsoft, la banda de ransomware Play ha abusado de este fallo de seguridad desde finales de noviembre de 2022. Microsoft aconseja a los clientes que prioricen la aplicación de parches CVE-2022-41080 para bloquear posibles ataques.

Microsoft compartió esta información en una actualización de enero de un informe privado de análisis de amenazas visto por BleepingComputer y disponible para los clientes con suscripciones a Microsoft 365 Defender, Microsoft Defender for Endpoint Plan 2 o Microsoft Defender for Business.

Como funciona Cuba Ransomware

Cuba se despliega de forma selectiva utilizando una estrategia de caza mayor, dirigida a unas pocas organizaciones de alto perfil en los sectores de servicios financieros, gobierno, sanidad, infraestructuras críticas y TI. Los informes indican que los operadores de Cuba entregan de forma fiable un paquete de descifrado para desencriptar los archivos de las víctimas cuando se paga el rescate, pero que también emplean una táctica de doble extorsión y se sabe que publican los datos y documentos robados de las víctimas que se niegan a pagar.

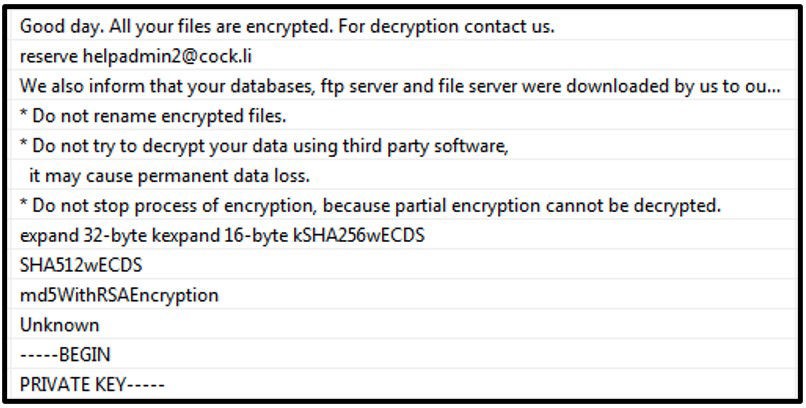

Imagen 2: Ejemplo de correo que ha sido atacado por Cuba Ransomware

Cuba se lanza a menudo a través del malware cargador Hancitor de primera etapa, que obtiene acceso a través de ataques de phishing, vulnerabilidades expuestas o credenciales RDP robadas o forzadas. Para bloquear los archivos de los objetivos, Cuba utiliza el algoritmo de cifrado simétrico ChaCha20 y, a continuación, añade y cifra la clave de descifrado utilizando una clave pública RSA de la que posee la clave privada correspondiente.

Las diversas herramientas, tácticas y técnicas observadas en los ataques a Cuba son dignas de mención. He aquí una lista no exhaustiva de las tácticas y técnicas de Cuba:

- Comunicación con servidores de mando y control (C2) a través de malware SystemBC que utiliza conexiones SOCKS5

- Aprovechamiento de las vulnerabilidades de Microsoft Exchange para penetrar en los servidores de correo de la red.

- Moverse lateralmente a través de una red utilizando una plataforma PowerShell, SystemBC, Mimikatz y Cobalt Strike

- Utilizar PSEXEC para transferir las cargas útiles a sistemas recién comprometidos

- Eliminación de los controles de acceso a recursos compartidos de red

- Creación de nuevos usuarios en el sistema comprometido para el acceso persistente

- Alteración de las reglas del cortafuegos para permitir el puerto 3389 para conexiones RDP

- Desactivación de los productos de seguridad antivirus y de detección y respuesta para puntos finales (EDR).

- Aprovechamiento del controlador del sistema de archivos de registro común (CLFS) de Windows para robar credenciales de administrador.

Después de que Cuba cifra los archivos de la víctima, añade una extensión de archivo .cuba y crea un archivo llamado «!FAQ for Decryption!!!.txt» en cada carpeta. La nota de rescate contiene un breve mensaje y una dirección de correo electrónico para iniciar la comunicación con los atacantes.

¿Cómo lo Detengo?

El Cuba ransomware utiliza múltiples técnicas de ataque, por lo que se recomienda un enfoque de Actualización de Anillos de seguridad y Defensa en Profundidad para combatir a este vicioso adversario. Entre las medidas defensivas que se pueden emplear para combatir los ataques del ransomware cubano se incluyen:

- Método: Implementar Security Awarness en las Organizaciones.

- Método: Elevar las medidas de Seguridad Oficial de Microsoft.

- Método: Utilizar un Antivirus de próxima generación (EDR).

Método 1. Security Awarness.

- Políticas de contraseñas que exijan un espacio de claves seguro y permitan la autenticación multifactor para todos los servicios críticos.

- Herramientas modernas de gestión de identidades y accesos (IAM).

- Productos avanzados de seguridad de puntos finales en todos los puntos finales para detectar indicadores de compromiso (IOC) y tomar medidas defensivas para bloquear la ejecución de cargas maliciosas.

- Mantener actualizados todos los sistemas operativos y programas informáticos y realizar periódicamente análisis de vulnerabilidades y pruebas de penetración en toda la infraestructura de red, corrigiendo lo antes posible cualquier vulnerabilidad descubierta.

- Aplicar un enfoque de seguridad basado en el principio del mínimo privilegio, incluida la eliminación del acceso innecesario a recursos compartidos administrativos y otros servicios.

- Redes segmentadas y NIPS y NIDS para supervisar la actividad de la red en busca de comportamientos anómalos

- Endurecimiento de todos los puntos finales, incluidas las estaciones de trabajo y los servidores de los empleados, deshabilitando las actividades y permisos de línea de comandos y scripts y los servicios no requeridos para reducir la posibilidad de ataques del tipo «vivir del cuento» (LOTL)

- Una sólida estrategia de copias de seguridad que incluya copias de seguridad de los datos fuera de línea, cifradas e inmutables.

Método 2. Mejorar las medidas de seguridad Oficial de Microsoft.

Como se mencionó con anterioridad, Microsoft Ofrece una mejor Seguridad y mejores tiempos de actualización en parches de vulnerabilidades en sus servicios, para las suscripciones de Microsoft Defender for Endpoint Plan 2 o Microsoft Defender for Business.

Microsoft 365 Defender para Endpoint Plan 2 Que incluye:

- Protección de nueva generación que incluye una sólida protección antimalware y antivirus líder del sector:

- Protección antivirus basada en el comportamiento, heurística y en tiempo real

- Protección en la nube, que incluye detección y bloqueo casi instantáneos de amenazas nuevas y emergentes

- Protección dedicada y actualizaciones de productos, incluidas las actualizaciones relacionadas con Microsoft Defender Antivirus

- Acciones de respuesta manual, como enviar un archivo a cuarentena, que su equipo de seguridad puede llevar a cabo en dispositivos o archivos cuando se detectan amenazas.

| Archivo o dispositivo | Acción | Descripción |

| Device | Ejecutar examen de antivirus | Inicia un examen antivirus. Si se detecta alguna amenaza en el dispositivo, esas amenazas a menudo se abordan durante un examen antivirus. |

| Device | Aislar el dispositivo | Desconecta un dispositivo de la red de la organización mientras conserva la conectividad con Defender para punto de conexión. Esta acción le permite supervisar el dispositivo y realizar más acciones si es necesario. |

| Archivo | Detener y poner en cuarentena un archivo | Detiene la ejecución de procesos y pone en cuarentena los archivos asociados. |

| Archivo | Adición de un indicador para bloquear o permitir un archivo | Los indicadores de bloque impiden que los archivos ejecutables portátiles se lean, escriban o ejecuten en los dispositivos. Permitir indicadores impide que los archivos se bloqueen o corrijan. |

Capacidades de reducción de la superficie de ataque que endurecen los dispositivos, evitan los ataques de día cero y ofrecen un control granular sobre el acceso y los comportamientos de los puntos finales.

- Reglas de la reducción de la superficie expuesta a ataques

- Mitigación de ransomware

- Control de dispositivos

- Protección web

- Configuración y gestión centralizadas con el portal Microsoft 365 Defender e integración con Microsoft Intune (MDM)

- Protección para una variedad de plataformas, incluidos dispositivos Windows, macOS, iOS y Android

- Detección de dispositivos

- Inventario de dispositivos

- Funciones básicas de gestión de vulnerabilidades de Defender

- Análisis de amenazas

- Investigación y respuesta automatizadas

- Búsqueda avanzada

- Detección y respuesta de endpoints

- Notificaciones de ataques a puntos finales

- Compatibilidad con plataformas Windows (solo cliente) y no Windows (macOS, iOS, Android y Linux)

Defender for Business

Los servicios optimizados para pequeñas y medianas empresas incluyen:

- Protección del correo electrónico

- Protección antispam

- Protección antimalware

- Protección de próxima generación

- Reducción de la superficie de ataque

- Detección y respuesta en puntos finales

- Investigación y respuesta automatizadas

- Gestión de vulnerabilidades

- Informes centralizados

- API (para integración con aplicaciones personalizadas o soluciones de generación de informes)

- Integración con Microsoft 365 Lighthouse

Método 3. Utilizar un Antivirus de próxima generación (EDR).

El antivirus de nueva generación eleva el software antivirus tradicional a un nuevo nivel avanzado de protección de la seguridad para terminales. Va más allá de la información heurística y las firmas de programas maliciosos conocidos y basados en archivos, ya que se trata de un enfoque centrado en el sistema y basado en la nube. Utiliza técnicas de análisis predictivo basadas en el aprendizaje automático y la inteligencia artificial, y se combina con la inteligencia para la detección de amenazas con los fines siguientes

Un Antivirus de Proxima Generación actual que se recomienda es SentinelOne

Sentinel One es una plataforma autónoma de protección de terminales que protege a las organizaciones ante distintos tipos de ataques en cualquier etapa del ciclo de vida de las amenazas. Diseñada para SOC y operaciones de TI. Distribuida mediante la inteligencia artificial en los dispositivos y las cargas de trabajo en la nube.

Componentes de la plataforma

EPP, EDR, control de IoT, protección de cargas de trabajo

SentinelOne Singularity unifica en una sola arquitectura de plataforma y un único agente, funciones que tradicionalmente han estado separadas.

Por qué utilizar Sentinel One.

- Prevención

Modelos con inteligencia artificial que identifican con enorme precisión los archivos binarios de malware y ransomware antes de que actúen.

- ActiveEDR

Genere fácilmente el contexto esencial para la detección y repuesta proactivas en tiempo real y la caza de amenazas con visión de futuro.

- IoT

La tecnología Ranger IoT de descubrimiento de dispositivos no fiables proporciona visibilidad y control de todos los dispositivos de la red, gestionados y no gestionados.

- Cargas de trabajo

La migración de cargas de trabajo a una infraestructura de nube privada y pública es un paso fundamental en su transformación digital. Protección, visibilidad y control totales

< 1 – 2 – 3 – 4 – 5 – 6 >

Fuentes de Información

Si deseas que tu empresa cuentes con expertos que te puedan asesorar para la contratación del servicio de los diferentes planes de Microsoft 365 y Sentinel One, haz clic aquí y uno de nuestros asesores se podrá en contacto contigo para proporcionarte más información sobre el servicio. Si deseas conocer más acerca del servicio de Microsoft y Sentinel Ones que ofrece Tec Innova, haz clic aquí.

0 comentarios